排序

PHP serialize&unserialize Study writeup(2)

前言 本篇文章主要主要讲的是靶场的PHP反序列化的一些题 复习一下魔术方法 __construct() 当一个对象创建的时候被调用 _ _destruct() 当一个对象销毁的时候被调用 __toString() 当一个对象被当...

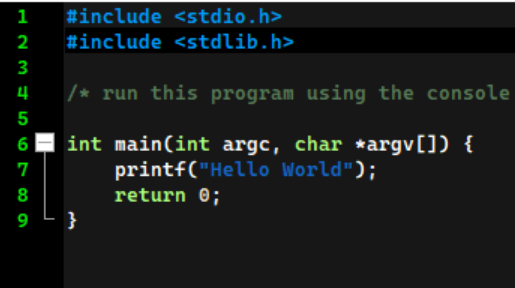

[CTFshow]Web命令执行章节之[53-68]笔记

前言 好,继续冲 Web53 过滤了很多,默认system输入的是返回值而不是结果值 ?c=ta''c${IFS}fla?.php Web54 过滤很多 tac被过滤了 但是cp和mv都没被过滤 ?c=cp${IFS}fla?.php${IFS}t.txt Web55(熟...

PHP serialize&unserialize Study writeup(3)

前言 Web 258 直接生成,会pass掉以0开头+数字的不分大小写 仔细发现一共有两处 绕过正则 $b=str_replace(':11',':+11',$a); $d=str_replace(':8',':+8',$c); exp <?php class ctfShowUser{ p...

[Thm红队]Gallery-searchsploit漏洞查询之SQL注入及权限提升(一波三折)

前言 房间地址:https://tryhackme.com/room/gallery666 本次可以学习到非常多的知识,包括SQL注入,文件上传漏洞,Rce漏洞命令执行,Kali-linux中searchsploit数据库里漏洞脚本的利用,加固Shell以...

[Thm红队]OverPass代码审计绕过JS之host欺骗及反弹Shell提权

前提 房间地址:https://tryhackme.com/room/overpass 两个问题 实战 靶机地址:10.10.109.42 扫一下 开放了ssh 以及80 我们是肯定需要进ssh的 gobu扫一下 当然我们也能dirb or dirsearch扫一下...

密码学的数学基础

1-1整数 0不是自然数 整除性 定理:设a,b是正整数,则b|a且a|b,当且仅当a=正负b.特别地,a|1当且仅当a=正负1. 证明一下个个位数之和是3的倍数,整齐也是三的倍数: 1-2 素数 (该定义可拓展到负整数,...

[CTFshow]Web爆破章节之[21-24]笔记

前言 靶场地址:https://ctf.show/challenges 如果此时此刻还没burpsuite可以用开盒即用版的(域这里用的就是 Web21 这里进行抓包 这里可以看到他是通过Base64进行编码的 选择狙击手模式 密码字...

鹏城杯2022

简单的php 题目源码 <?php show_source(__FILE__); $code = $_GET['code']; if(strlen($code) > 80 or preg_match('/[A-Za-z0-9]|\'|'|`|\ |,|\.|-|\+|=|\/|\\|<|>|\$|\?|\^|&a...

![[CTFshow]Web命令执行章节之[53-68]笔记,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240120012426861.png)

![[Thm红队]Gallery-searchsploit漏洞查询之SQL注入及权限提升(一波三折),网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240102200723456.gif)

![[Thm红队]OverPass代码审计绕过JS之host欺骗及反弹Shell提权,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240103150629611.jpg)

![[CTFshow]Web爆破章节之[21-24]笔记,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240117175822797.png)

![郑州轻工业OJ全部答案题解合集[前200更新完毕],网络安全爱好者中心-神域博客网](https://img.godyu.com/2023/10/20220325152615602.png)

![[LitCTF]cha0s-Writeup,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/06/20240602034759133.png)