前言

一些zip进行加密密码之后不一定是真的有密码

这时候如果我们去爆破那就是上当了

打金盾的时候就上当了,跟我随行打的朋友解出来了,我还在傻傻的爆破

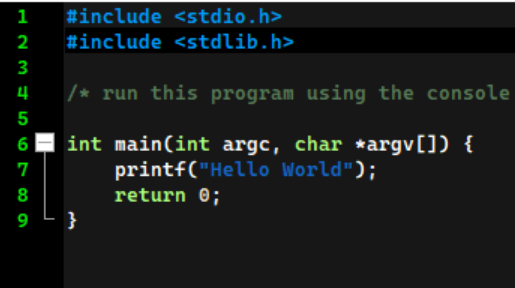

拿到只有一个zip且有flag一定要先看二进制

![图片[1],[CTFshow]图片长宽+ZIP伪加密解密脚本分享,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240121185942118.png?imageView2/0/format/webp/q/75)

下载打开后发现有密码

![图片[2],[CTFshow]图片长宽+ZIP伪加密解密脚本分享,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240121190004765.png?imageView2/0/format/webp/q/75)

如果此时此刻不先看二进制文件先去爆破就是上当了

一个zip文件有三个部分组成:

压缩源文件数据区+压缩源文件目录区+压缩源文件目录结束标志 (详解链接)

这是三个头标记,主要看第二个

压缩源文件数据区:50 4B 03 04这是头文件标记

压缩源文件目录区:

50 4B 01 02:目录中文件文件头标记

3F 00:压缩使用的 pkware 版本

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密,这个更改这里进行伪加密,改为09 00打开就会提示有密码了)

压缩源文件目录结束标志 :50 4B 05 06:目录结束标记

我们用winhex打开压缩包,搜索504B,点击第二个504B(压缩源文件目录区)

![图片[3],[CTFshow]图片长宽+ZIP伪加密解密脚本分享,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240121190208916.png?imageView2/0/format/webp/q/75)

![图片[4],[CTFshow]图片长宽+ZIP伪加密解密脚本分享,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240121190256731.png?imageView2/0/format/webp/q/75)

09->00

![图片[5],[CTFshow]图片长宽+ZIP伪加密解密脚本分享,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240121190320736.png?imageView2/0/format/webp/q/75)

此时我们在打开就可以直接打开

![图片[6],[CTFshow]图片长宽+ZIP伪加密解密脚本分享,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240121190348927.png?imageView2/0/format/webp/q/75)

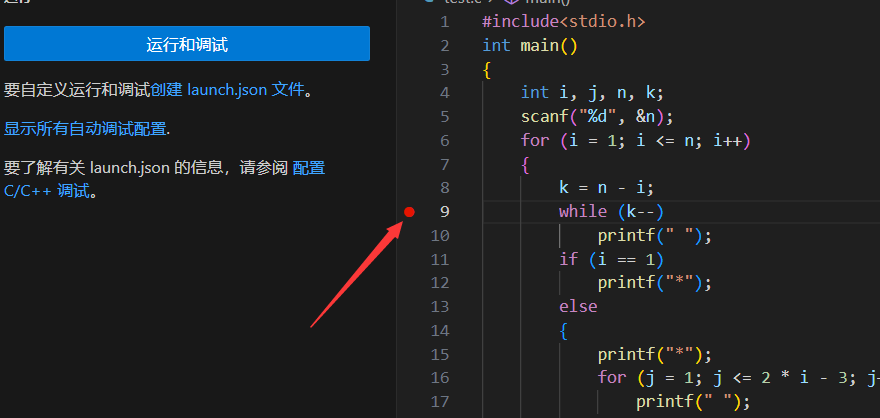

Zip伪加密解密一把梭脚本:

https://wwi.lanzoup.com/iQ34I1lusn1a

使用方法也简单

中文名字会不成功 需要改压缩包名字

java -jar ZipCenOp.jar r ctfshow.zip![图片[7],[CTFshow]图片长宽+ZIP伪加密解密脚本分享,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240121191148138.png?imageView2/0/format/webp/q/75)

此时也能打开了

![图片[8],[CTFshow]图片长宽+ZIP伪加密解密脚本分享,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240121191219240.png?imageView2/0/format/webp/q/75)

此时的长宽高的二进制已经被修改了

我们用脚本给他自动修复

https://github.com/AabyssZG/Deformed-Image-Restorer

查看readme

![图片[9],[CTFshow]图片长宽+ZIP伪加密解密脚本分享,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240121192940433.png?imageView2/0/format/webp/q/75)

修复

python3 Deformed-Image-Restorer.py -i black.png![图片[10],[CTFshow]图片长宽+ZIP伪加密解密脚本分享,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240121192741568.png?imageView2/0/format/webp/q/75)

打开一看

![图片[11],[CTFshow]图片长宽+ZIP伪加密解密脚本分享,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240121193046320.png?imageView2/0/format/webp/q/75)

拖进winhex或者010最后给了key

![图片[12],[CTFshow]图片长宽+ZIP伪加密解密脚本分享,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240121193218821.png?imageView2/0/format/webp/q/75)

base64解码

![图片[13],[CTFshow]图片长宽+ZIP伪加密解密脚本分享,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240121193753652.png?imageView2/0/format/webp/q/75)

一串密码

分析图片隐写

![图片[14],[CTFshow]图片长宽+ZIP伪加密解密脚本分享,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240121194519592.png?imageView2/0/format/webp/q/75)

拿一下output

![图片[15],[CTFshow]图片长宽+ZIP伪加密解密脚本分享,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240121194636759.png?imageView2/0/format/webp/q/75)

打开

![图片[16],[CTFshow]图片长宽+ZIP伪加密解密脚本分享,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240121194731181.png?imageView2/0/format/webp/q/75)

打开查看后

![图片[17],[CTFshow]图片长宽+ZIP伪加密解密脚本分享,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240121194710104.png?imageView2/0/format/webp/q/75)

优先输入yurenjie

密码是yurenjie但报错

![图片[18],[CTFshow]图片长宽+ZIP伪加密解密脚本分享,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240121194849468.png?imageView2/0/format/webp/q/75)

在跑一次长宽高

![图片[19],[CTFshow]图片长宽+ZIP伪加密解密脚本分享,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240121194958661.png?imageView2/0/format/webp/q/75)

打开

![图片[20],[CTFshow]图片长宽+ZIP伪加密解密脚本分享,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240121195015439.png?imageView2/0/format/webp/q/75)

成功错了

![图片[21],[CTFshow]图片长宽+ZIP伪加密解密脚本分享,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240121195311675.png?imageView2/0/format/webp/q/75)

打到后面打不出来了,看了看wp,脚本是我自己找的加上去的送给大家了,没有十年脑洞不要打杂项.

![[CTFshow]图片长宽+ZIP伪加密解密脚本分享,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/01/20240121195015439.png)

![[XML]知识笔记,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/02/20240229133843228.png)

![[LitCTF]cha0s-Writeup,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/06/20240602034759133.png)

![[HGAME]2024 WEEK1 writeup笔记,网络安全爱好者中心-神域博客网](https://img.godyu.com/2024/02/20240201194241296.png)

暂无评论内容